Gemäss der im Web publizierten Statistik des Nationalen Zentrum für Cybersicherheit (NCSC) gehen beim Bund durchschnittlich 600-700 Meldungen pro Woche ein. Tendenz steigend – Dunkelziffer vermutlich riesig. Einerseits kommen immer ausgefeiltere Methoden für das Eindringen in die geschützten IT-Zonen zur Anwendung und andererseits werden in Zukunft Quantencomputer die Möglichkeit bieten, verschlüsselte Daten effizient zu knacken. Dass Quantencomputer diese Fähigkeiten haben, ist unbestritten (vgl. Shor-Algorithmus). Die Frage ist folglich: wann. Weiter gehen wir derzeit davon aus, dass die asymmetrischen Verschlüsselungsverfahren in Gefahr und die symmetrischen Verfahren resistent sind. Den letztlichen Beweis wird die Zeit uns zeigen…

Eile tut not

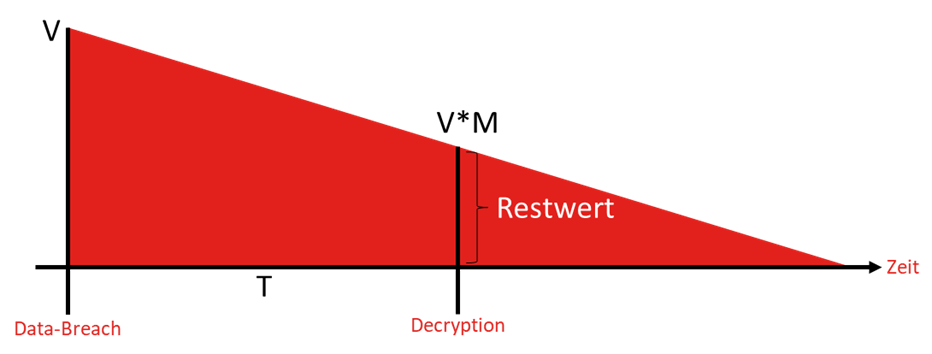

Auf die raffinierten Methoden der Kriminellen hat sich die Wirtschaft technologisch (Anomalie-Detection, Zero-Trust-Architektur) und organisatorisch (Cyber Resilience Center, Security Incident Management, Vernetzung und Informationsaustausch) unterdessen eingestellt. Bezüglich der aufkommenden Gefahr durch Quantencomputer stehen wir jedoch erst am Anfang. Trotzdem muss jetzt gehandelt werden. Denn das Prinzip lautet «Harvest now, decrypt later». Demnach lohnt es sich für Cyberkriminelle, verschlüsselte Daten heute zu stehlen und erst später zu entschlüsseln – sprich: die andere Partei erst dann zu erpressen.

Schauen wir uns das im Detail an:

T = Time: beschreibt die Zeitdauer bis Quantencomputer den Cyberkriminellen für die Datenentschlüsselung zur Verfügung stehen. Die Einschätzungen divergieren stark und belaufen sich auf 3-10 Jahre.

V = Value: entspricht dem theoretischen Wert der verschlüsselten Daten, welche gestohlen werden zum Zeitpunkt der Entwendung. Der Wert von Daten lässt sich über verschiedene Methoden beziffern (Eine Übersicht über Data-Valuation Verfahren bietet Deloitte).

M = Multiplikator: beschreibt die Wertentwicklung der Daten im Zeitverlauf. Diese Kurve kann degressiv (siehe Beispiel-Grafik), flach (wertstabil) aber auch steigend sein.

Standards für quantensichere Verschlüsselung gelegt

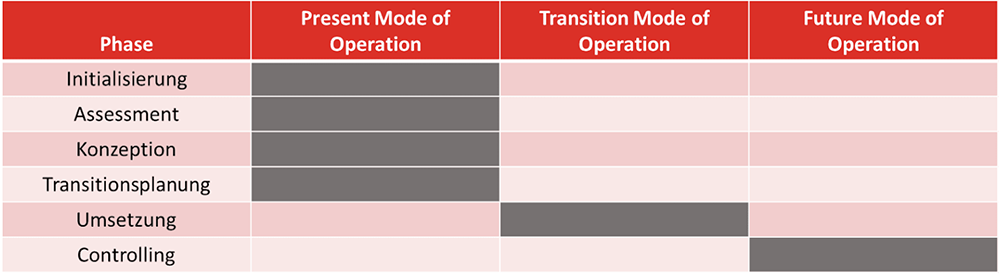

Das Thema «Quantum Safe Encryption» muss umgehend angegangen werden, da mit einer längeren Umstellungsdauer gerechnet werden muss. Die Erfahrung haben wir bereits aus der Einführung des RSA-Kryptosystems von Rivest, Shamir & Adleman: Dieses asymmetrische Verfahren wurde 1977 entwickelt und anschliessend in den 80er Jahren umgesetzt (rund 10 Jahre). Der neue Standard wurde nun jedoch gelegt: Die neuen, quantensicheren Verschlüsselungsverfahren wurden vom NIST selektioniert und sollen nun finalisiert und schliesslich normiert werden (siehe Box unten). Die US-amerikanischen Sicherheitsbehörden haben zudem eine Roadmap für die Umsetzung vorgestellt. Auf dieser Basis stellen wir für die Finanzindustrie eine adaptierte Version vor:

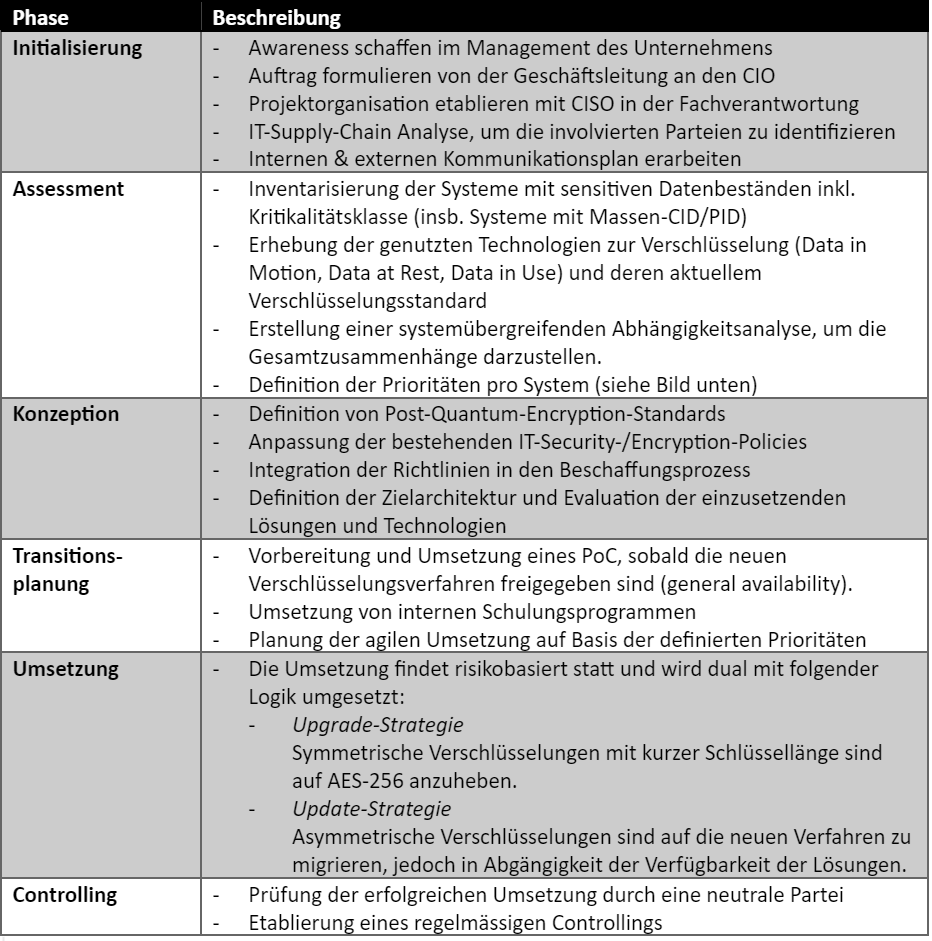

Die obigen Phasen umfassen die folgenden Aktivitäten und basieren auf einem risikobasierten Ansatz, wie es die FINMA bzgl. operationellen Risiken (RS 2023/1) vorsieht:

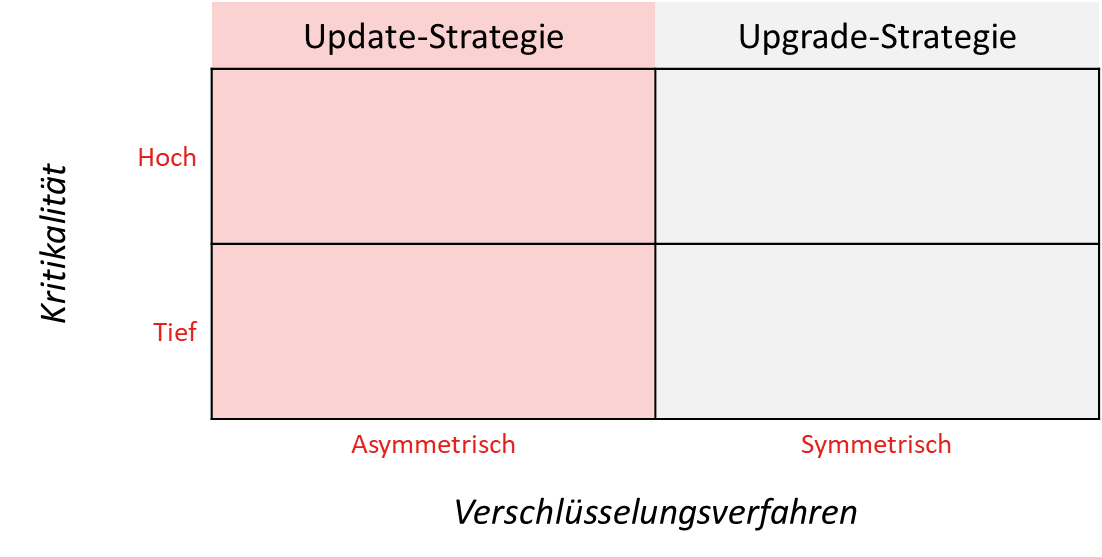

Die empfohlene, risikobasierte Umsetzung kann also wie folgt zusammengefasst werden: Prioritätenbildung entlang der Daten-Kritikalität. Symmetrische Verfahren auf AES-256 upgraden. Asymmetrische Verfahren auf quantumsichere Standards updaten (migrieren), sobald die entsprechenden Services (z.B. Publik Key Services) und Technologien (z.B. SW- & HW-Appliances) verfügbar sind.

Fazit: Auf Basis der Bedrohung der in der Finanz-IT häufig eingesetzten asymmetrischen Verschlüsselungsverfahren durch Quantencomputer und dem «Harvest now, decrypt later»-Prinzip, gilt es, jetzt ein Post-Quantum-Encryption Projekt zu starten. Das NIST rechnet aktuell damit, dass im Jahr 2030 die nötige Quanten-Technologie verfügbar sein wird – sprich: die Umstellung spätestens bis dann vollzogen werden muss.

Quantum-Safe-Verschlüsselungsstandards

Die folgende vier quantumsicheren Verschlüsselungsverfahren wurden vom NIST nach einer rund 5-jährigen Periode am 5.7.2022 selektiert. Diese treten nun den Weg in die Praxis über die zuständigen Standardisierungsorganisationen an:

- CRYSTALS-KYBER: Public Key Encryption & Key-Encapsulation

- CRYSTALS-DILITHIUM: Digitale Signaturen

- FALCON: Digitale Signaturen

- SPHINCS+: Digitale Signaturen

Mehr Infos finden sich online: https://csrc.nist.gov/Projects/post-quantum-cryptography/selected-algorithms-2022