Das gängigste digitale Verfahren für den Schutz von Daten ist die Verschlüsselung. Damit wird Klartext in einen Geheimtext umgewandelt – also in einen nicht interpretierbaren Text übersetzt. Traditionell wurde symmetrisch verschlüsselt. Das bedeutet, dass Verschlüsselung und Entschlüsselung mit dem identischen Schlüssel erfolgen. Bei der asymmetrischen Verschlüsselung hingegen – der so genannten Public Key Encryption – werden zwei unterschiedliche Schlüssel verwendet: ein heute weit verbreitetes Verfahren, das zum Beispiel zwischen Endgerät und e-Banking-Anwendung verwendet wird (TLS resp. früher SSL). Für die Verschlüsselung wird der Public Key verwendet. Um den Geheimtext jedoch wieder in eine lesbare Form zu übersetzen, wird der Private Key benötigt. Beide Schlüssel haben jedoch eine unbekannte Gemeinsamkeit, i.d.R. die Faktorisierung grosser Primzahlen (RSA-Verfahren).

Die Krux bei beiden Verfahren liegt darin, einen Schlüssel anzuwenden, der nicht zu knacken ist. Die aktuelle symmetrische Verschlüsselung basiert auf dem «Advanced Encryption Standard» (AES) aus dem Jahre 2010. Dieser löste den in die Jahre gekommenen DES (Data Encryption Standard) ab. Dabei handelt es sich um ein Verfahren, das die Schlüssellänge z.B. auf 128, 192 oder 256 Bits definiert. Mit der Bezeichnung AES-256 wird folglich eine Schlüssellänge von 256 Bits spezifiziert. Das bedeutet, dass ein Klartext stets in Blocks von 128 Zeichen mit der entsprechenden Schlüssellänge chiffriert wird. Ein AES-256-Key gilt allgemein als sicher, denn es gibt 2256 mögliche Schlüssel. Ganz anders sieht die Lage bei den asymmetrischen Verfahren aus, die eben eine Gemeinsamkeit aufweisen.

Exkurs: «Sicherheitslevel eines AES-256-Keys in der Praxis»

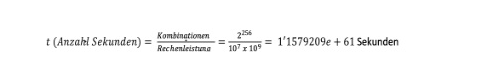

Mit einer so genannten Brute-Force-Attacke wird jeder mögliche Schlüssel systematisch durchgetestet. Ein mit AES-256 Bit verschlüsselter Text muss demnach maximal 2256 mal getestet werden. 210 sind 1’024 Versuche, 220 sind 1’048’576 Versuche und 230 sind 1’073’741’824 Versuche. Die Zahl 2256 wird also unfassbar gross. Gehen wir davon aus, dass ein moderner Chip 500 Giga-Flop pro Sekunde leistet. Nun bauen wir uns mit 20’000 solchen Chips einen gigantischen Super-Computer, der die Rechenaufgabe parallel abarbeiten kann. Der Super-Computer liefert folglich 10 Millionen GFlop pro Sekunde. 1 GFlop/s bedeutet eine Milliarde Rechenoperationen pro Sekunde. Dies ergibt folgende Berechnung für die maximale Zeit, um den Schlüssel zu knacken:

Ein Jahr hat 60s x 60m x 24h x 365d = 31’104’000 Sekunden. Die Verschlüsselung wäre mit dem Super-Computer theoretisch in maximal 3’7227395e+53 Jahren (eine Zahl mit über 50 Ziffern) zu knacken, was in der Praxis nicht zu schaffen ist. Abgesehen davon könnte der Strom für den Super-Computer gar nicht bereitgestellt werden.

Die Jagd nach neuen Verschlüsselungsverfahren

Wie bereits im Blog vom 31.8.2022 beschrieben, eigenen sich Quantencomputer hervorragend für gewisse Rechenaufgaben. Bei der asymmetrischen Verschlüsselung gilt es nämlich die Gemeinsamkeit zwischen Public und Private Key zu finden. Genau diese Primfaktorenzerlegung erledigen Quantencomputer exponentiell schneller als klassische Chips. Peter Shor – renommierter Forscher am MIT – hat bereits 1994 nachgewiesen, dass die RSA-Verschlüsselung mit Quantencomputern geknackt werden kann (Shor-Algorithmus). Der Begriff der «Post-Quanten-Kryptographie» definiert genau dieses Problem. Ziel ist es nun, ein neues Verschlüsselungsverfahren zu schaffen, das auch mit Quanten-Rechnern nicht zu entschlüsseln ist. Die Hypothese lautet nämlich, dass die heutigen Verfahren ein Ablaufdatum per 2030 haben – auch Q-Day genannt. Das US National Institute of Standards and Technology (NIST) ist dabei in einer führenden Rolle, wobei China ebenfalls an einem neuen Post-Quanten-Standard forscht. Seit 2017 kümmert sich die US-amerikanische Behörde um eine sichere Lösung. Im entsprechenden Projekt des NIST werden neue Algorithmen evaluiert und in einem Auswahlverfahren auf den Prüfstand gestellt. Der Durchbruch wurde bisher aber noch nicht erreicht. Erst jüngst wurde ein Kandidat (SIKE) durch ein Forschungsteam der niederländischen Universität Leuven mit einem herkömmlichen Heimcomputer innerhalb 1 Stunde geknackt. Derzeit geht man beim NIST davon aus, dass mit der so genannten gitterbasierten Kryptographie zumindest das vielversprechendste Verfahren identifiziert wurde. Je nach Verlauf dürfte es gemäss Experten noch weitere 3-5 Jahre dauern, bis der neue Standard in der Praxis ankommt. Bedenkt man das theoretische Ablaufdatum im Jahre 2030, so wird die Zeit für die Umsetzung und Migration langsam knapp.

Strikte Handlungsanweisungen für mehr Sicherheit

Wir dürfen uns sicher sein, dass sich die Cybercrime-Industrie jedoch bereits heute auf den Q-Day vorbereitet. Denn auch wenn heute die Daten noch nicht dechiffrierbar sind, so können verschlüsselte Datenbestände heute gestohlen werden, um sie morgen zu entschlüsseln («harvest now, decrypt later»). Zwar sind nicht alle heute schützenswerten Daten auch morgen noch schützenswert – aber eine Teilmenge ganz bestimmt! Umso klarer wird, dass auch heute der Schutz von Daten höchste Priorität hat. Es wird folglich dringend empfohlen zu handeln!

Die wichtigsten Handlungsanweisungen:

- Risiken für Cyber-Kriminelle und Datenraub minimieren: Grundlegende Erneuerung der Sicherheitsarchitektur («Zero Trust»), denn klassische Perimeter-Sicherheit genügt nicht mehr.

- Bei symmetrischen Verschlüsselungen gilt es auf längere Schlüssel zu migrieren. Schlüssel ab 128 Bits gelten als sicher.

- Bei asymmetrischen Verschlüsselungen bleibt das Riko weiterhin bestehen. Es ist zu hoffen, dass das NIST bald eine Post-Quantum-Lösung findet, die durch die Wirtschaft schnell und flächendeckend integriert werden kann.

Wir beobachten diese Entwicklungen sehr genau. Sie können gewiss sein, dass die Inventx-Securitylösungen den modernsten Sicherheitsstand abbilden. Das ix.Lab wird beizeiten die nächste Verschlüsselungstechnologie in das Security-Portfolio einspeisen.

Der Blog enstand unter Ko-Autorenschaft von Luc Gharibian, Cybersecurity Analyst bei der Inventx AG.